ESXiArgs olarak adlandırılan ve CVE-2021-21974’teki güvenlik açığından yararlanan bir fidye yazılımı tehdidiyle ilgili haberler çıktı. Rakamdan da görebileceğiniz gibi bu, ilk olarak 2021’de VMware tarafından kamuoyuna açıklanan bir CVE’dir, ancak bazı ekipler ve Fransız Bilgisayar Acil Müdahale Ekibi (CERT-FR), kötü niyetli aktörlerin bu güvenlik açığını hedef aldığı konusunda kullanıcıları uyarmaktadır.

ESXi, kuruluşların tek bir fiziksel sunucuda birden çok işletim sistemi çalıştıran birkaç sanallaştırılmış vm’leri barındırmasına olanak tanıyan bir teknoloji olan VMware’in hipervizörüdür.

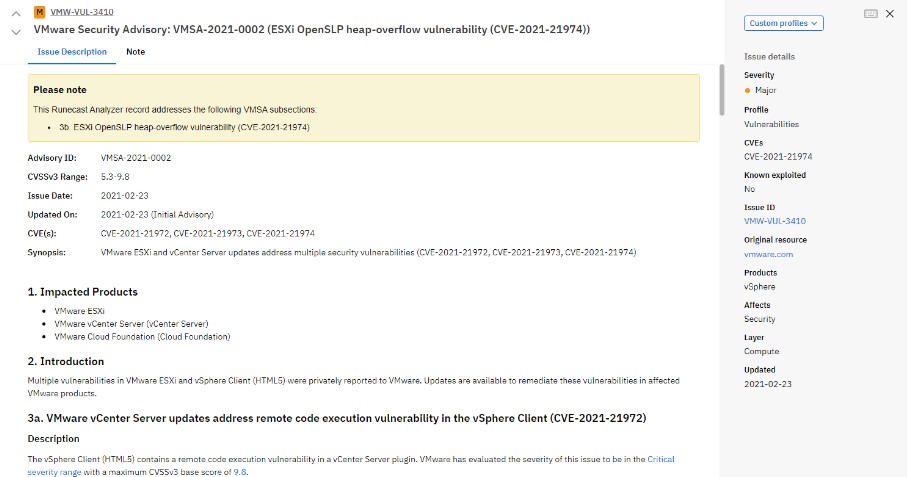

Resim-1

Güvenlik açığı, OpenSLP’den (CIM olarak da bilinir) kaynaklanmaktadır. ESXi OpenSLP’de kullanıldığı şekliyle bir yığın taşması güvenlik açığına sahiptir, yani “[a] ESXi ile aynı ağ segmentinde bulunan ve 427 numaralı bağlantı noktasına erişimi olan kötü niyetli bir aktör, OpenSLP hizmetinde sorununu tetikleyebilir. uzaktan kod yürütmededir.”

Açık SLP veya Hizmet Konum Protokolü, Esxi ve diğer aygıtların önceden yapılandırma olmaksızın bir yerel alan ağındaki hizmetleri bulmasını sağlayan bir hizmet bulma protokolüdür. ESXi’de üçüncü taraf donanım sağlığı izleme hizmetleri bu hizmeti kullanabilir ve daha önce CVE’lere konu olmuştur.

CVE-2021-21974’ten etkilenen sistemler şunlardır:

ESXi70U1c-17325551’den önceki ESXi sürümleri 7.x

ESXi670-202102401-SG’den önceki ESXi sürümleri 6.7.x

ESXi650-202102101-SG’den önceki ESXi sürümleri 6.5.x

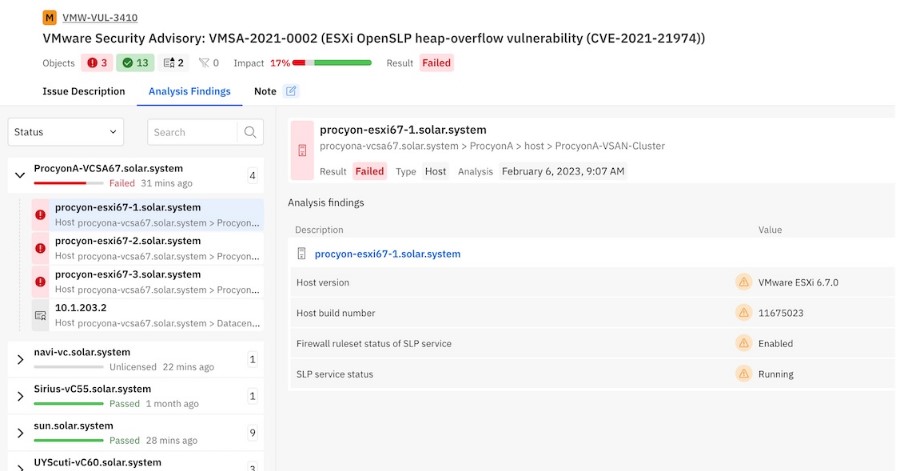

Runecast, VMSA-2021-0002’ye karşı sizleri iki yıldır korumaktadır.

Resim-2

Ürünü hemen buradan indirip deneme fırsatı bulabilirsiniz.