vCenter Server 7, varsayılan olarak önceden tanımlanmış birçok kullanıcıya ve role sahip olsa da, özel bir rol oluşturmanız ve kullanıcılar eklemeniz gerekebilir. Bildiğiniz gibi, vCenter Sunucu rolü önceden tanımlanmış bir ayrıcalıklar kümesidir. Bir nesneye izin ekledikten sonra kullanıcıya veya gruba bir rol atayabilirsiniz. vCenter’daki varsayılan roller değiştirilemez; bu, bu varsayılan rollerle ilişkili ayrıcalıkları değiştiremeyeceğiniz anlamına gelir.

Administrator: Nesne üzerindeki tüm eylemleri gerçekleştirebilir. Rol ayrıca Salt Okunur rolünün tüm ayrıcalıklarına sahiptir. Yönetici rolü ile kullanıcılara ve gruplara ayrıcalıklar atayabilirsiniz.

Read Only: Kullanıcılar bir nesnenin durumunu görebilir, ancak onu değiştiremez. Örneğin, kullanıcılar bir host için uzak konsolu görüntüleyemez; hiçbir eyleme izin verilmez.

No Access: Nesne görüntülenemiyor veya değiştirilemiyor. Tüm yeni kullanıcılara varsayılan olarak bu rol atanır.

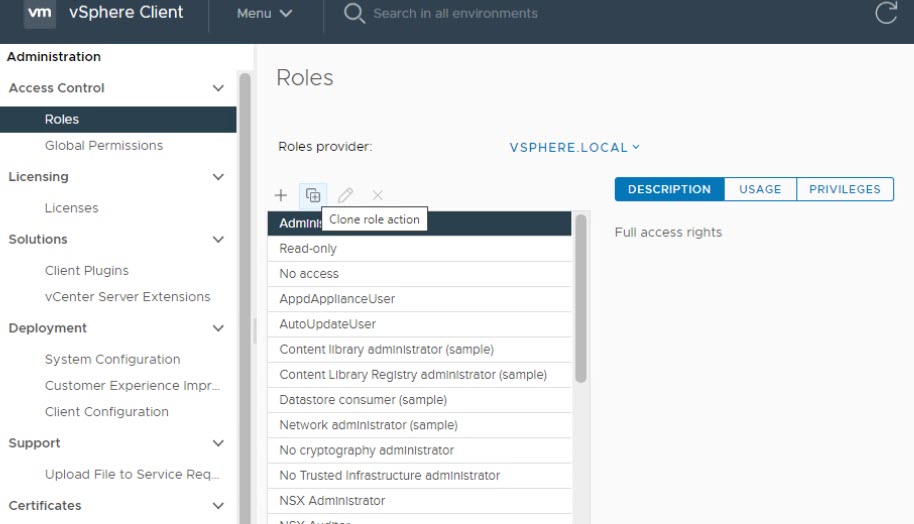

Yeni rolleri eklemek için, vSphere giriş yaptıktan sonra Administration > AccessControl > Roles tıklayalım. Bir rol oluşturmak için Create Role simgesini tıklamanız yeterlidir. Clone role oluşturmak için, sadece bir rol seçin ve Clone role simgesini tıklayın.

Resim-1

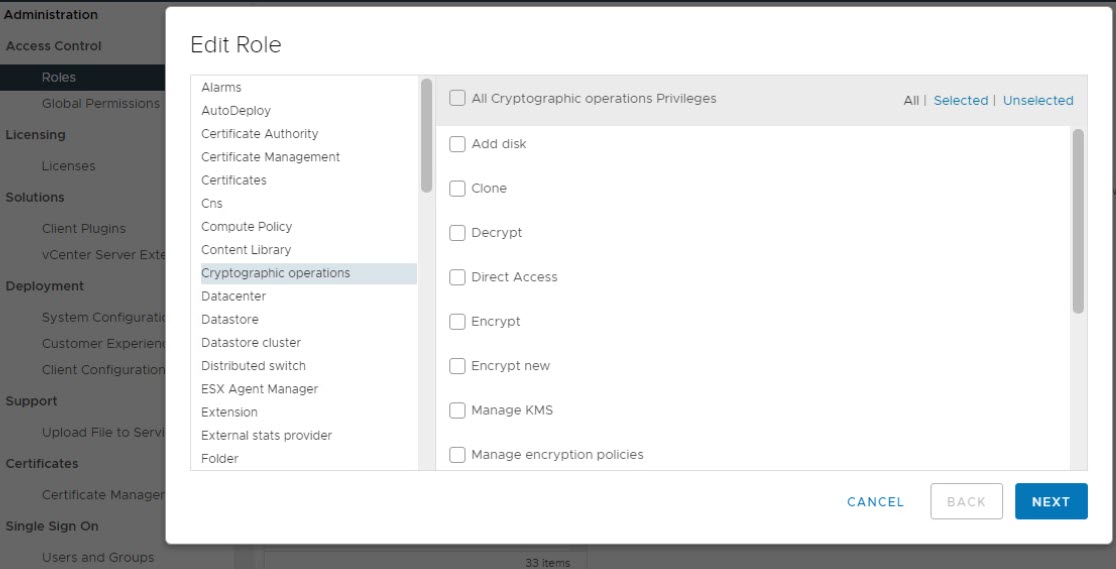

Onaylamak için Tamam’a tıklayın. Ardından yeni oluşturulan rolü seçin ve Editsimgesine tıklayın. Gördüğünüz gibi, Şifreleme yok yönetici rolü, şifreleme işlemleri dışında tüm ayrıcalıklara sahiptir. Bu rol bilerek oluşturulmuştur ve herhangi bir kriptografik işlemi ekibinizin bir bölümüne iletmek istemediğinizde kullanışlıdır.

Resim-2

Bu, orijinal bir role dayalı yeni bir rol oluşturmanın en güvenli yoludur. Bu şekilde, bir şeyi değiştirdiğinizde orijinali değil klonu değiştirmiş olursunuz.

Yeni bir rol oluşturduktan sonra ayrıcalıklar atayabilirsiniz. Bir rol, okuma özelliklerini veya eylemleri gerçekleştirme haklarını tanımlayan önceden tanımlanmış bir ayrıcalıklar kümesidir. Örnek olarak, Datastore rolü, veri depolarının oluşturulmasına ve değiştirilmesine izin vermektedir.

vCenter’ın iki farklı rolü vardır:

System Roles: Bunlar kalıcı rollerdir. Bu rollerle ilişkili ayrıcalıkları düzenleme izniniz yoktur.

Sample Roles: VMware tarafından sağlanan örnek roller vardır ve bunların klonlama, değiştirme veya kaldırma için kullanılması amaçlanmıştır.

Örnek roller varsayılana sıfırlanamaz, bu nedenle orijinal yapılandırmayı kaybetmemek için herhangi bir değişiklik yapmadan önce rolü tekrar klonlamanız yeterlidir.

vCenter Sunucusunda bulabildiğimiz farklı nesneler;

Permissions: vCenter hiyerarşisindeki her nesnenin ilişkili izinleri vardır. Her izin, bir grubun veya kullanıcının nesne üzerinde hangi ayrıcalıklara sahip olduğunu belirtmektedir.

Privileges: Kaynağa erişim kontrolleri, Ayrıcalıklar, kullanıcılara veya gruplara eşlenen rollere göre gruplandırılır.

Users and groups: Yalnızca çoklu oturum açma (SSO) aracılığıyla kimliği doğrulanan kullanıcılara bazı ayrıcalıklar verilebilir. Kullanıcılar, SSO içinde tanımlanmalı veya Microsoft AD veya diğer LDAP gibi external identity sources kullanıcılardan olmalıdır.

Roles: Bir rol, bir nesneye izin atamanıza olanak tanımaktadır. Administrator ve Resource Pool Administrator önceden tanımlanmış rollerdir. Önceden tanımlanmış çoğu rolü kopyalayabilir veya değiştirebilirsiniz (Yönetici hariç).

Global Permissions: Global izinler özeldir. Farklı çözümlere yayılan global bir kök nesneye uygulanırlar. vCenter Server ve vRealize Orchestrator’ın yan yana kurulduğunu düşünelim ve bu iki ürün genel izinleri kullanabilir. Örneğin, bir grup kullanıcıya her iki nesne hiyerarşisindeki tüm objectler için Okuma izinleri verebilirsiniz. Genel izinler, vSphere.local etki alanı genelinde çoğaltılır. vSphere.local grupları aracılığıyla yönetilen hizmetler için yetki sağlamaz.

Bir object izin atadığınızda, iznin nesne hiyerarşisinde aşağı doğru yayılıp yayılmayacağını seçebilirsiniz. Her izin için yayılımı ayarlarsınız. Yayılma evrensel olarak uygulanmaz; bunun yerine, bir onay kutusunu işaretlemeniz gerekmektedir. Bir alt object için tanımlanan izinler, her zaman üst object yayılan izinleri geçersiz kılar.

Mümkün olduğunda, o gruba ayrıcalıklar vermek için bireysel kullanıcılar yerine bir gruba rol atayın. Bu, Windows yönetimindekiyle aynı mantıktır. Yalnızca ihtiyaç duyulan objects izin verin ve yalnızca bunlara sahip olması gereken kullanıcılara veya gruplara ayrıcalıklar atayabilirsiniz.

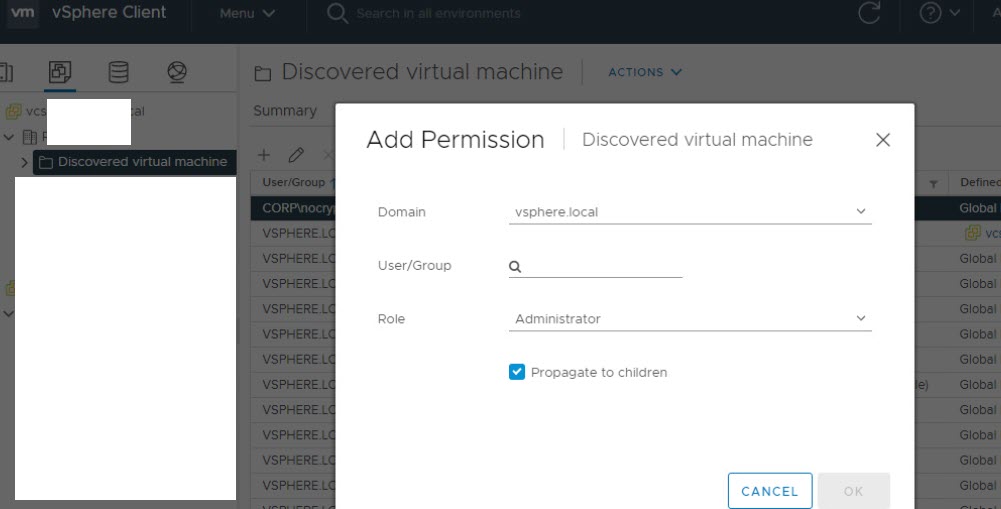

VMs and templates gidelim. Yeni bir klasör seçip içine objects ekleyelim.Permissions sekmesinden plus sign tıklayıp yeni izin ekleyebiliriz.

Resim-3

Bir objeye izinler atadığınızda (istenmedikçe) yayılmayı her zaman etkinleştirmelisiniz. Bu, envanter hiyerarşisine yeni nesneler eklendiğinde, olması gerektiği gibi tüm izinleri devraldıkları ve böylece onları manuel olarak atamanız gerekmediği anlamına gelir.

Not: Belirli kullanıcıların veya grupların object hiyerarşisinin o bölümündeki objelerin erişmesini istemiyorsanız, hiyerarşinin belirli alanlarını maskelemek için Erişim Yok rolünü kullanabilirsiniz.

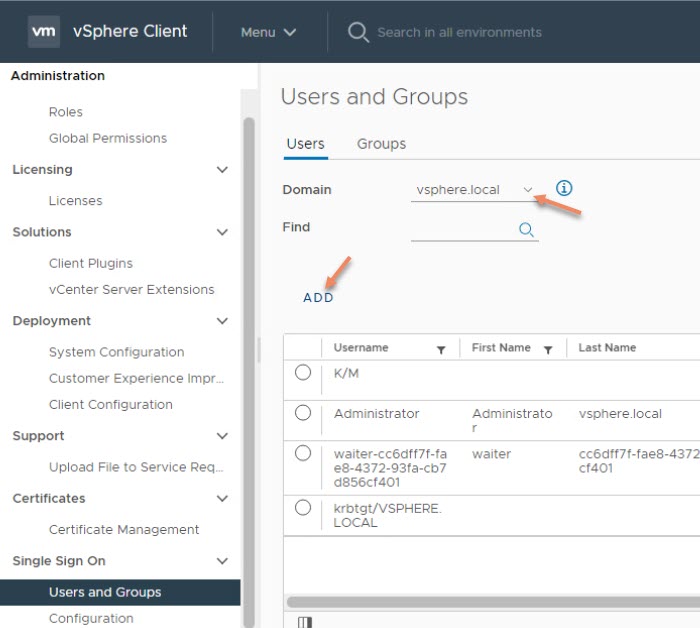

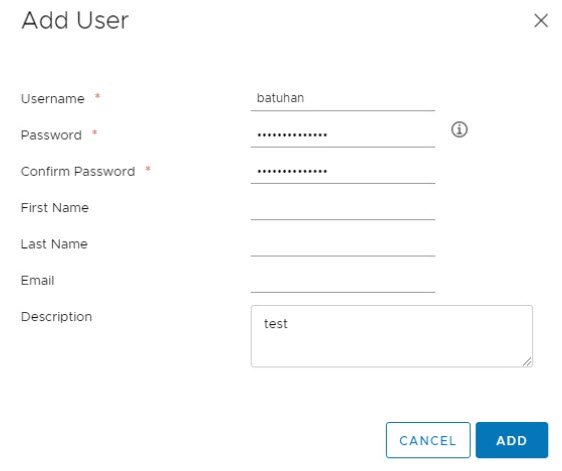

Kullanıcıları oluşturmak için;

Single Sign On menüsüne gidelim ve bu bölümde Kullanıcılar ve Gruplar’ı seçelim. Ardından, kullanıcınızı oluşturmak istediğiniz etki alanını seçin ve Ekle ‘yi tıklayın.

Ayrıntılar soran yeni bir açılır pencere göreceksiniz. Buradan ADD diyerek kullanıcımı oluşturabiliriz.

Resim-5